Desde la exposición del programa «PRISM» de Estados Unidos en 2013, que reveló la intercepción de una gran cantidad de información a través de cables submarinos de fibra óptica, la comunicación por fibra óptica ya no se considera tan segura como la gente solía pensar. Según informes, en el año 2000, tres líneas troncales en el aeropuerto de Frankfurt de Deutsche Telekom fueron objeto de espionaje. En marzo de 2005, el submarino de ataque nuclear de la Armada de EE.UU., el USS Jimmy Carter, fue comisionado oficialmente, con capacidad para espiar cables de fibra óptica submarinos a 600 metros de profundidad. ¿Es realmente segura la transmisión por fibra óptica? y ¿cómo se realiza este espionaje de cables de fibra óptica?

Tabla de contenidos

- Métodos de Espionaje en Redes de Comunicación por Fibra Óptica

- ¿Cómo Evitar las Espías de los Cables de Fibra Óptica?

- Conclusión: La Seguridad en la Era de la Fibra Óptica

Métodos de Espionaje en Redes de Comunicación por Fibra Óptica

Alterar ciertas propiedades físicas de la fibra óptica puede permitir el acceso a las señales transmitidas a través de ella, lo que constituye el principio básico para invadir enlaces de comunicación por fibra óptica. Desde el punto de vista de la forma de invasión, se puede dividir básicamente en invasiva y no invasiva.

La invasión requiere cortar la fibra óptica y reconectarla, lo que fácilmente puede desencadenar una alarma. La técnica de división óptica (Optical Splitting) es un método típico de espionaje invasivo, que consiste en cortar la fibra óptica objetivo e insertar un divisor para lograr el espionaje.

El espionaje no invasivo incluye métodos como el acoplamiento por curvatura de la fibra, acoplamiento por onda evanescente y el método de la ranura en V. Debido a su sigilo, el espionaje no invasivo ha sido ampliamente estudiado, y es uno de los tres métodos revelados por el «Programa PRISM» de Estados Unidos para espiar los cables de fibra óptica de otros países.

Invasivo: Método de Separación de Haz de Luz

Las técnicas de espionaje en redes de comunicación por fibra óptica se dividen en invasivas y no invasivas, siendo el método de separación de haz de luz la principal técnica invasiva. Este método es muy simple, directo y primitivo. Durante el proceso de espionaje, los hackers necesitan cortar directamente el fibra óptica cable y luego reconectarlo a un acoplador óptico para poder interceptar los datos de información deseados. El método de separación de haz de luz, siendo bastante invasivo, es ampliamente utilizado.

Durante el proceso de corte del cable y conexión del acoplador óptico, es muy fácil causar una interrupción en la conexión, lo que desencadena una alarma. Sin embargo, si el hacker tiene mucha experiencia o conocimientos técnicos especializados, puede completar rápidamente el proceso de separación del haz de luz en alrededor de un minuto. El tiempo de interrupción es muy breve, lo que puede llevar a los administradores de red a pensar que se trata solo de una falla temporal del entorno o de la red.

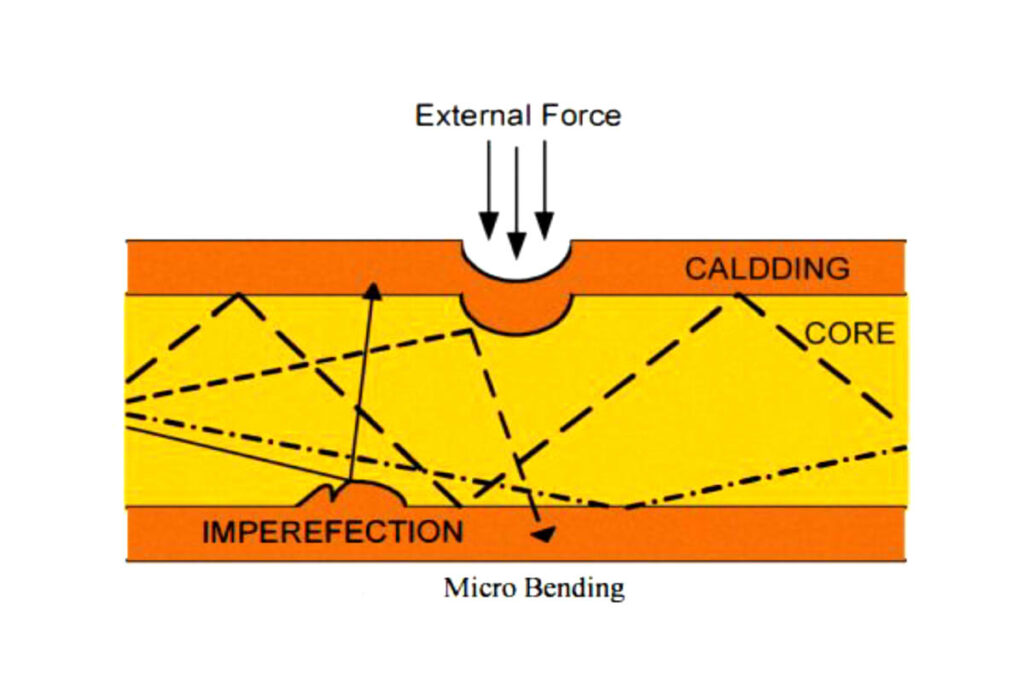

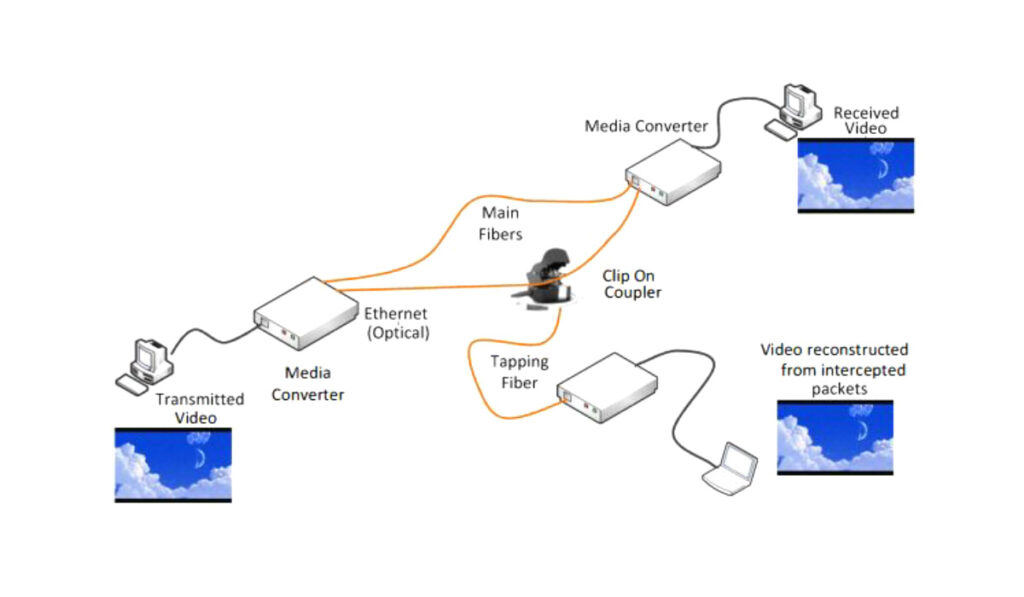

No Invasivo: Método de Acoplamiento por Curvatura del Cable

Durante el uso del método de acoplamiento por curvatura del cable, solo es necesario realizar la operación de guía de luz dentro de un radio de curvatura de 5-10 mm del cable. Si el grado de curvatura del cable es bastante grande, es probable que se produzca una fuga de luz que ya no cumple con las condiciones de reflexión interna. Una curvatura excesiva del cable puede llevar a que las señales de luz sean capturadas y luego convertidas en señales eléctricas. En este momento, al conectar un acoplador de tipo pinza en el cable, se puede extraer efectivamente la señal a otro cable.

Este método de acoplamiento por curvatura del cable es relativamente simple de operar, y es común que muchos operadores utilicen este equipo para verificar el grado de curvatura del cable. Los hackers también pueden usar este equipo para interceptar datos, logrando así el espionaje de la información. La operación del método de acoplamiento por curvatura del cable también es muy breve, pero no causa interrupciones en la conexión, por lo tanto, no se detecta fácilmente. Los hackers, mediante el uso de este método, solo necesitan capturar un poco de luz para obtener todo el contenido de la información.

No Invasivo: Método de la Ranura en V

El método de la ranura en V funciona mediante la creación de una ranura en forma de V que hace que la luz que se propaga dentro de la fibra óptica y la superficie de la ranura en V se refleje internamente, permitiendo que una parte de la luz que se transmite por el revestimiento se filtre fuera de la fibra. El ángulo que forma la superficie de la ranura en V con la dirección de propagación de la señal de fibra óptica debe ser mayor que el ángulo crítico para la reflexión total interna, de esta manera se puede cumplir con los requisitos para que la señal de luz se refleje totalmente internamente y se filtre fuera del núcleo de la fibra.

El uso del método de la ranura en V tiene ciertas limitaciones; la instalación de la ranura en V puede llevar mucho tiempo para completarse. Además, durante el proceso de operación, es esencial asegurar que el corte y pulido de la luz sea preciso para garantizar una mínima atenuación de la luz durante la operación. El método de espionaje de la ranura en V también es difícil de detectar, aunque tiene ciertos requisitos técnicos, muchos hackers todavía utilizan el método de la ranura en V.

No Invasivo: Método de Acoplamiento de Onda Evanescente

La comunicación por fibra óptica se realiza mediante la transmisión de luz, con la mayor parte de la señal concentrada en el núcleo, pero una pequeña parte se filtra en el revestimiento, conocida como onda evanescente. Durante el espionaje, los hackers pueden pelar la capa de revestimiento y el recubrimiento de la fibra óptica para acceder directamente a las ondas evanescentes contenidas en ella y llevar a cabo la operación de espionaje de señales, sin tocar el núcleo.

El uso del método de acoplamiento de onda evanescente para el espionaje de señales requiere conocimientos especializados; hackers con experiencia solo necesitan una hora para remover el revestimiento de la fibra utilizando ácido fluorhídrico, facilitando la etch química y el pulido mecánico. Después de la operación de etch químico en la fibra óptica, es posible recolectar las ondas evanescentes utilizando otra fibra óptica para el espionaje. La operación del método de acoplamiento de onda evanescente tampoco produce interrupciones en la conexión y genera una pérdida mínima, por lo que es frecuentemente elegido por los hackers.

No Invasivo: Método del Rejilla de Difracción

Entre todas las técnicas de espionaje en redes de comunicación por fibra óptica actualmente disponibles, el método de la rejilla de difracción es considerado uno de los más avanzados. Esta técnica de espionaje generalmente es bastante encubierta y difícil de detectar.

El método de la rejilla de difracción principalmente implica el uso de un láser de ultravioleta durante el proceso de espionaje para generar luz ultravioleta y superponerla coherente, logrando así formar una rejilla de difracción en el núcleo de la fibra óptica. Luego, se utiliza otra fuente de luz para capturar la señal de luz que se refleja en la fibra óptica, completando de esta manera el espionaje de la señal.

¿Cómo Evitar las Espías de los Cables de Fibra Óptica?

Para contrarrestar las diversas técnicas de intrusión en las comunicaciones por fibra óptica, se han desarrollado múltiples medidas de protección, incluyendo la monitorización en tiempo real de los enlaces de fibra óptica, el cifrado de información y el desarrollo de fibras ópticas especiales.

Medidas de Defensa contra el Espionaje en Redes LAN

En el caso de las redes de área local (LAN), si se considera desde el nivel de red, que es la capa 2, normalmente se interconectan mediante switches de capa 2 y hubs. Cuando el switch soporta VLAN, la tecnología VLAN puede utilizarse para aislar el tráfico de datos de los usuarios. Es importante tener en cuenta que, desde la perspectiva del software de aplicación, es esencial implementar rigurosamente tecnologías de cifrado de datos. Además, basándose en el sistema operativo Linux, es posible realizar un seguimiento efectivo de los permisos de las diferentes funciones. Los usuarios deben cifrar los datos transmitidos y usar SSH en lugar de telnet, dando prioridad a algoritmos de cifrado complejos.

El uso de la tecnología de distribución de claves cuánticas también puede garantizar de manera efectiva la seguridad en la transmisión de información. Basándose en los principios de la mecánica cuántica, se puede evitar efectivamente la adquisición completa de la información del estado por parte de los espías. Teniendo en cuenta las características de la LAN, cada usuario tiene un código óptico único, y mediante la tecnología de acceso múltiple por división de código óptico (OCDMA) para implementar la codificación óptica, se puede aumentar la confidencialidad y la resistencia a interferencias de la red de comunicaciones por fibra óptica, eliminando así la posibilidad de espionaje en la red de fibra óptica.

Fibra Óptica Anti-Espionaje

La defensa contra el espionaje mediante fibra óptica anti-espionaje se basa en el principio de medios cerrados, aplicando un agente extintor especial en los equipos de red de fibra óptica para limitar la fuga de ondas de luz, logrando así la prevención del espionaje. Basado en la seguridad y confidencialidad de las comunicaciones por fibra óptica, este método ha sido ampliamente adoptado. Sin embargo, existe una dificultad considerable en la defensa contra el espionaje en estaciones repetidoras, y la cubierta interior del cable óptico requiere de altos estándares de calidad.

En la defensa contra el espionaje en redes de fibra óptica, es crucial monitorizar constantemente la red de fibra óptica para detectar posibles interceptaciones, utilizando instrumentos de alta tecnología para calcular las perturbaciones y cambios de parámetros bajo fuerzas externas anormales, y determinar lo más rápidamente posible si ha ocurrido espionaje. La implementación de tecnología de sensores de fibra óptica, como sensores distribuidos y cuasi-distribuidos, puede fortalecer la defensa de la red de comunicaciones por fibra óptica. La tecnología de sensores de fibra óptica distribuidos puede realizar escaneos sensibles para detectar situaciones de espionaje, evitando efectivamente el espionaje en la red de comunicaciones por fibra óptica.

Actualmente, varios países están investigando más a fondo la aplicación de tecnologías anti-espionaje en la ingeniería y mantenimiento de redes de fibra óptica.

Tecnología de Detección de Fibra Óptica

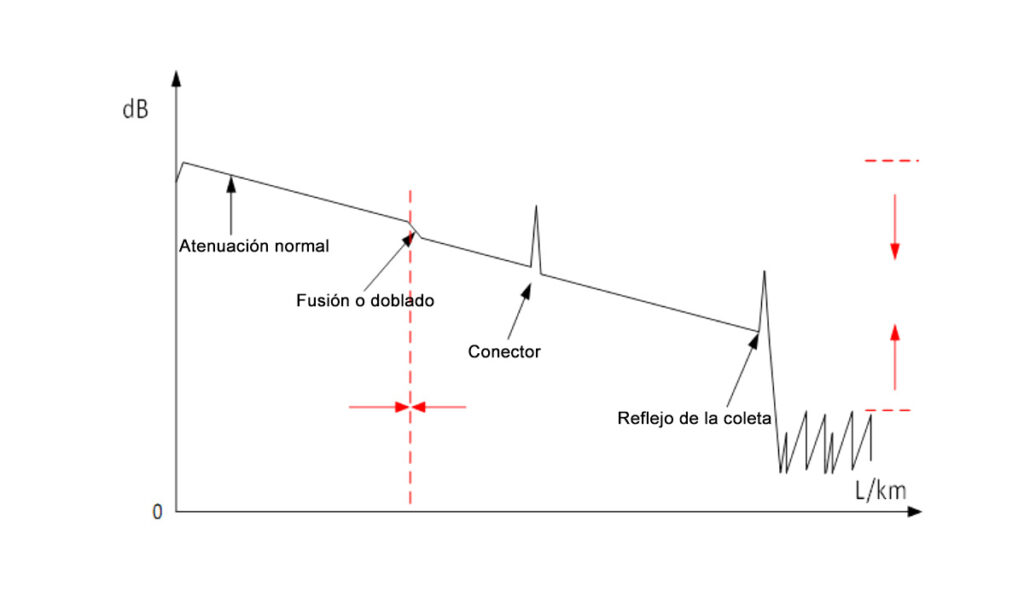

Los métodos de monitorización en tiempo real de los enlaces de fibra óptica incluyen la monitorización de señales alrededor de la fibra, el monitoreo del modo de la fibra y la monitorización de la potencia promedio de la fibra. Actualmente, la tecnología de detección de enlaces de comunicaciones por fibra óptica basada en el principio de reflexión en el dominio del tiempo óptico (OTDR) es bastante madura.

Dado que la interceptación de información por fibra óptica requiere la extracción de parte de la señal de luz, es posible utilizar un reflectómetro óptico en el dominio del tiempo (OTDR) para detectar la presencia de espionaje de fibra óptica observando la ubicación dentro del trazado de fibra óptica donde se reduce la potencia de la señal. La tecnología OTDR, propuesta inicialmente por el Dr. Barnoski, se basa en el principio de emitir una señal de pulso con cierta energía en la fibra óptica, que se propaga a lo largo de la fibra y refleja la señal de luz cuando encuentra componentes en el enlace, permitiendo la monitorización de la fibra óptica mediante el análisis de la intensidad y el tiempo de retorno de la luz reflejada, teóricamente permitiendo la identificación y localización de todos los eventos a lo largo del enlace completo.

Sin embargo, este método tiene limitaciones y puede no resolver adecuadamente ciertos métodos de espionaje. Para detectar una gama más amplia de tipos de espionaje, es necesario utilizar configuraciones con límites de atenuación de señales altos, lo que a menudo puede resultar en falsos positivos, por lo que se debe considerar cuidadosamente su uso práctico.

Conclusión: La Seguridad en la Era de la Fibra Óptica

La seguridad de la transmisión por fibra óptica, si bien ha sido cuestionada debido a las capacidades de espionaje avanzadas, no está desprovista de medidas de protección eficaces. La innovación continua en métodos de detección, tecnologías de cifrado y el desarrollo de fibra óptica especializada son testimonio de la capacidad de la industria para adaptarse y defenderse contra las amenazas de espionaje.

Mientras que los métodos invasivos y no invasivos de espionaje de fibra óptica representan desafíos significativos para la seguridad de las comunicaciones, las estrategias de defensa, incluyendo la monitorización en tiempo real, el cifrado avanzado, y la implementación de fibras ópticas anti-espionaje, ofrecen soluciones robustas. La importancia de la seguridad de la información en la era digital no puede ser subestimada, y la batalla contra el espionaje en las redes de fibra óptica es un campo en constante evolución que requiere atención continua, inversión en investigación y desarrollo, y la colaboración internacional para asegurar la integridad de las comunicaciones globales.

Es crucial para gobiernos, empresas y usuarios finales mantenerse informados sobre los riesgos de seguridad y adoptar prácticas recomendadas para proteger sus datos. La conciencia y la educación sobre la seguridad de la fibra óptica pueden desempeñar un papel vital en mitigar los riesgos de espionaje. A medida que avanzamos hacia un futuro cada vez más interconectado, la protección de la infraestructura crítica de comunicaciones se convierte en una prioridad para asegurar la confidencialidad, integridad y disponibilidad de la información en el mundo digital.